Giunge notizia (inizialmente qui, poi su altri siti di news) che il sito web di Federprivacy è stato compromesso.

La cybergang Alpha Team, che rivendita l’attacco, oltre al defacement del sito ha dichiarato di aver esfiltrato molti dati del “database, del backup delle e-mail e di tutti i file del server web”.

Non si hanno evidenze se l’attacco sia stato possibile sfruttando una vulnerabilità del sito web, da una compromissione delle credenziali amministrative di accesso o da un malware installato in un PC amministrativo.

UPDATE 14 nov: il leader di Alpha Team ha contattato il Dr. Bernardi tramite il social Linkedin, indicando che hanno esfiltrato alcuni database (probabilmente mysql), tutti i messaggi e-mail della posta del dominio, le credenziali ed hanno potuto anche avere accesso alle credenziali dei profili social.

Successivamente al defacement. il sito web era stato ripristinato, mentre adesso (ore 18.35) il sito è off-line (riteniamo per troppo traffico generato dalla notizia che si stà propagando).

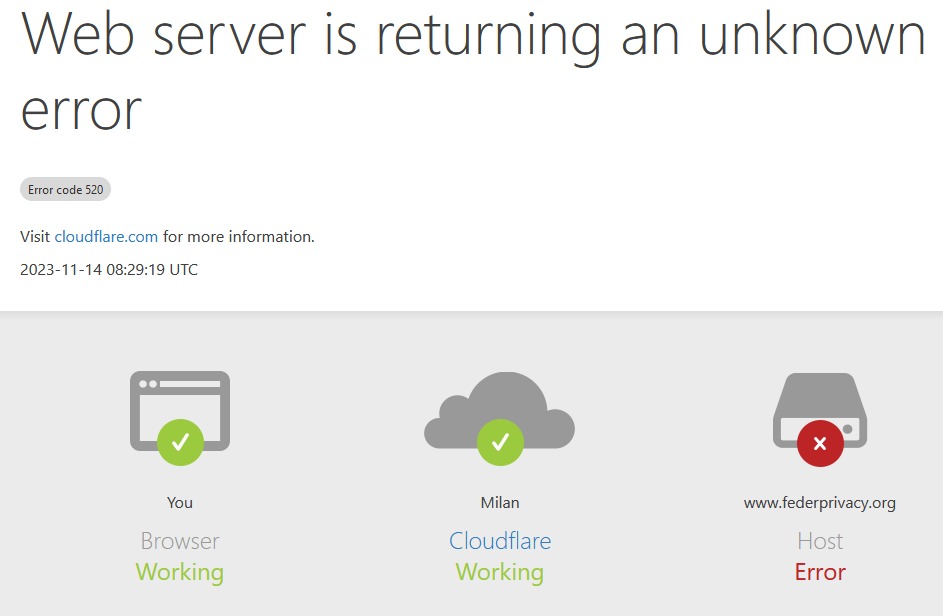

AGGIORNAMENTO 14 novembre; il webserver è stato messo dietro la CDN Cloudflare; attualmente ci sono ancora dei problemi nella configurazione del webserver.

Aggiornamento 15 novembre: il webserver è on-line ma risulta in stato di manutenzione.

Segnaliamo l’interessante articolo del Dr. Rapetto su Giano News.

Inoltre, da un nuovo articolo di RedHotCyber, parrebbe che i dati di Federprivacy esfiltrati siano stati messi in vendita nel dark web; per adesso comunque non abbiamo evidenze di questo (una schermata postata in un sito web non qualifica con certezza la pubblicazione dei dati).

Aggiornamento: la cyber gang Alpha Team avrebbe dichiarato che i dati esfiltrati non sono più in vendita.

Aggiornamento del 17 novembre: stamani è arrivata la comunicazione del data breach occorso; allegato alla comunicazione il link al comunicato del Dr. Bernardi, nel quale spiega il suo punto di vista.

Contestualmente alla comunicazione del data breach sono state inviate – ad ognuno dei soggetti coinvolti nel data breach – le credenziali con una nuova password generata; è stato dimenticato di sollecitarne la pronta modifica, in quanto la credenziale è stata inviata tramite un mezzo non sicuro (la posta elettronica). Quindi vi suggeriamo di cambiare immediatamente la password.

Attenzione: abbiamo realizzato che non è possibile cambiare la password tramite procedura interna al sito web, è solo possibile richiederne una nuova, che verrà inviata comunque tramite e-mail; la caratteristica di insicurezza pertanto permane.

In merito al sito web che è stato rimesso on-line, il C.M.S. indicato dal Dr. Bernardi nel suo articolo “il punto di vista” è Joomla, il quale appare girare sopra una versione di php (7.2.17) non aggiornata; ci sono inoltre diversi plug-ins e moduli software aggiuntivi; auguriamo che la protezione introdotta (CloudFlare) sia sufficiente, ma non lo crediamo (occorre prima comprendere come si sia generato il data breach, se per una compromissione di credenziali o per una vulnerabilità del sito web).

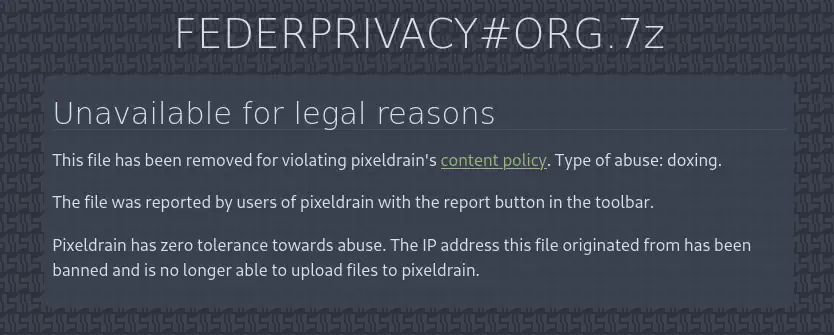

UPDATE 29 dicembre 2023: finalmente è stato reso indisponibile l’archivio contenente i files esfiltrati nel data-breach di FederPrivacy.